Serangan Korea Utara: Alarm Keamanan Bagi Web3

Menjabarkan Detail Peretasan Bybit dan Implikasinya bagi Industri

Laporan ini disusun oleh Tiger Research, menganalisis pencurian kripto senilai $1,5 miliar oleh Korea Utara dari platform Bybit, termasuk strategi peretasan canggih yang digunakan serta langkah-langkah keamanan penting yang wajib diterapkan oleh proyek Web3.

TL;DR

Pada Februari 2025, peretas asal Korea Utara mencuri kripto senilai $1,5 miliar dari Bybit melalui serangan rekayasa sosial—bagian dari tren insiden yang semakin meningkat.

Korea Utara memperoleh sekitar 4–5% dari PDB-nya lewat operasi peretasan yang disponsori negara, dengan taktik yang kian canggih dan terstruktur.

Banyak proyek Web3 belum memiliki protokol keamanan yang memadai. Solusinya adalah pendekatan keamanan berlapis mulai dari dasar yaitu review kode, edukasi tim, lalu menengah seperti audit eksternal, program bug bounty, dan lanjutan melalui deteksi anomali, tim keamanan khusus.

1. Ancaman terhadap Industri Blockchain: Peretasan

Industri blockchain masih terus menjadi sasaran peretasan dalam berbagai skala. Di antara berbagai pelaku, Korea Utara telah muncul sebagai salah satu aktor utama dalam serangan siber terkait kripto. Negara ini mengoperasikan unit peretasan profesional di tingkat negara dan menunjukkan kemampuannya lewat pembobolan Bybit senilai $1,5 miliar di awal tahun 2025.

Serangan ini tidak semata soal uang, namun juga menjadi bagian dari strategi negara untuk mendapatkan dana secara ilegal guna mendanai operasi rezim dan pengembangan senjata, serta menghindari sanksi ekonomi internasional yang membatasi akses ke pasar global.

Seiring meningkatnya frekuensi dan kecanggihan serangan, pemimpin proyek Web3 harus menjadikan keamanan siber sebagai prioritas operasional utama. Laporan ini membahas strategi peretasan Korea Utara dan langkah-langkah nyata di level organisasi untuk mengurangi risiko keamanan yang terus berkembang.

2. Peretasan Bybit Tahun 2025

Pada 26 Februari 2025, Biro Investigasi Federal (FBI) mengumumkan bahwa kelompok peretas asal Korea Utara bertanggung jawab atas pencurian aset kripto senilai sekitar $1,5 miliar dari Bybit. .

2.1. Uraian Kronologi dalam Tiga Fase

Fase 1: Infiltrasi Awal – Pelanggaran di Level DeveloperBerdasarkan analisis dari Chainalysis, serangan diawali melalui metode rekayasa sosial terhadap seorang pengembang/developer dari Safe{Wallet} (selanjutnya disebut Safe). Pelaku mengirimkan pesan atau surel palsu yang mendorong korban untuk membuka file atau situs berbahaya, yang kemudian memberikan kendali atas perangkat korban kepada peretas.

Safe dan Mandiant mengonfirmasi bahwa pengembang tersebut memiliki hak akses sistem tingkat tinggi. Dalam kasus ini, Bybit mengandalkan Safe sebagai penyedia wallet eksternal untuk mengamankan aset pengguna, serupa dengan institusi keuangan yang menyerahkan pengelolaan brankas kepada penyedia jasa keamanan pihak ketiga.

Dengan menguasai perangkat individu yang memegang kredensial kritis, peretas berhasil menembus lapisan awal sistem keamanan dan memperoleh akses ke sistem kontrol utama.

Fase 2: Infiltrasi Cloud Server dan Manipulasi KodeSetelah berhasil menguasai perangkat milik pengembang, pelaku mampu melewati berbagai lapisan autentikasi multi-faktor, termasuk pengamanan tambahan seperti kartu akses dan kode verifikasi. Mereka kemudian mencuri token akses ke Amazon Web Services (AWS) dan menyusup ke server cloud tempat kode program Safe yang disimpan berperan sebagai pusat kendali sistem wallet.

Di dalam lingkungan tersebut, pelaku menyisipkan malware tingkat tinggi ke dalam interface pengguna Safe. Malware ini secara spesifik dirancang untuk menargetkan wallet milik Bybit, sehingga lolos dari deteksi. Sementara itu, layanan wallet untuk klien lainnya tetap beroperasi secara normal, menyebabkan mayoritas sistem pemantauan dan pengguna tidak menyadari adanya pelanggaran keamanan.

Fase 3: Manipulasi Transaksi dan Pencurian DanaMenurut CTO Galaxy GK8, Shahar Shamai, pada 21 Februari, peretas mengubah parameter transaksi bernama Operation dari ‘0’ menjadi ‘1’. Perubahan ini mengaktifkan fungsi delegateCall, yang memberikan hak akses lebih luas. Ini mirip dengan pegawai bank yang mengira menyetujui penarikan biasa, padahal sebenarnya mengizinkan akses penuh ke seluruh rekening nasabah.

Dengan akses tingkat tinggi ini, pelaku menguras cold wallet Bybit, termasuk sekitar 401.000 ETH, dan memindahkannya ke wallet milik mereka. Shamai menjelaskan bahwa perubahan ini sangat halus dan tidak mudah terdeteksi, bahkan melalui interface pemeriksaan transaksi standar. Ini sebanding dengan kamera keamanan yang tetap menampilkan aktivitas normal, padahal pencurian sedang berlangsung secara langsung.

Yang menarik, sistem smart contract Safe secara teknis tetap aman. Artinya, struktur “brankas” tidak rusak, tetapi interface depannya telah dimanipulasi, sehingga pencurian tidak terdeteksi oleh sistem internal Bybit secara langsung.

2.2. Respons Bybit

Ketika berita tentang peretasan menyebar, pengguna mulai menarik dana secara massal, menciptakan situasi mirip dengan rush di bank. Menanggapi kepanikan ini, CEO Bybit, Ben Zhou, mengeluarkan pernyataan publik bahwa exchange tetap solvent dan aset pengguna 100% dijamin dengan rasio 1:1.

Dalam waktu 72 jam, Bybit berhasil mengamankan dana darurat dari sejumlah pemain besar di industri kripto, termasuk Galaxy Digital, FalconX, dan Wintermute, guna menutup kerugian. Mereka juga meluncurkan program recovery bounty, menawarkan hingga 10% dari dana yang berhasil dipulihkan kepada siapa pun yang membantu pelacakan dan pemulihan aset yang dicuri.

Transparansi komunikasi dan kecepatan dalam penggalangan dana menjadi kunci untuk menstabilkan platform dan memulihkan kepercayaan pengguna. Namun, insiden ini memberikan peringatan keras bagi industri kripto secara keseluruhan, bahkan exchanges besar dengan sumber daya melimpah tetap rentan terhadap serangan siber canggih.

3. Strategi Peretasan yang Semakin Canggih

Unit siber Korea Utara menggunakan kombinasi antara rekayasa sosial dan eksploitasi teknis untuk menyusup ke sistem terkait blockchain taktik yang secara umum sejalan dengan metode peretasan konvensional. Mereka sering menyamar sebagai rekruter atau pengembang untuk menipu target agar mengunduh malware atau mengklik tautan berbahaya. Setelah malware terpasang, peretas mendapatkan kontrol atas sistem dan akses ke data sensitif.

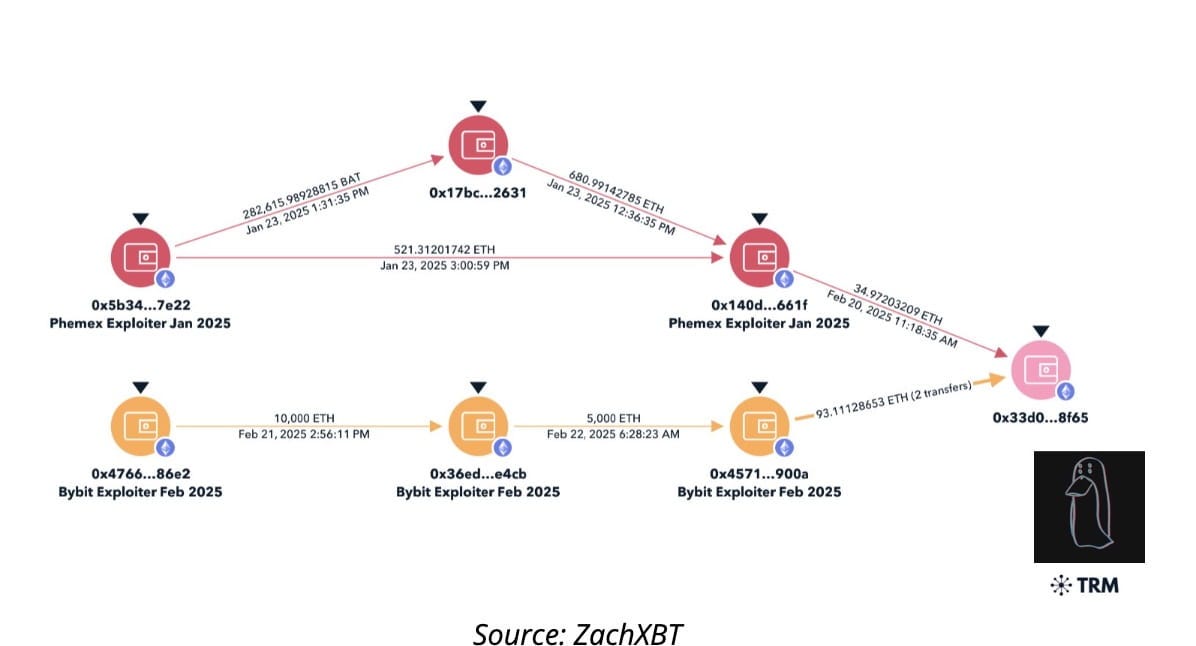

Perbedaan utama dengan serangan siber tradisional terletak pada proses pencucian dana hasil curian. Setelah berhasil mencuri aset kripto, para operator Korea Utara segera menjalankan proses pencucian dana yang cepat dan sangat terstruktur, yang dirancang untuk mengaburkan jejak aset. Dana yang dicuri dipecah menjadi ribuan mikro-transaksi, dialirkan melalui banyak wallet perantara, dan dikonversi menjadi berbagai mata uang kripto. Mereka menggunakan teknik bernama “chain-hopping”, yakni memindahkan dana secara cepat melalui serangkaian DEX (decentralized exchanges), jembatan lintas-rantai (cross-chain bridges), dan layanan mixing, dan semua ini bertujuan untuk menyulitkan pelacakan.

Sebelumnya, grup seperti Lazarus sangat bergantung pada protokol mixing seperti Tornado Cash dan Sinbad. Namun, karena tekanan regulasi terhadap layanan tersebut semakin tinggi, strategi pencucian dana mereka pun berevolusi. Fokus kini lebih pada kecepatan dan volume.

Salah satu taktik utama mereka adalah “flood-the-zone”, yaitu memindahkan aset dengan cepat dalam volume besar ke berbagai platform secara simultan. Strategi ini akan membanjiri sistem pelacakan aset, membuat otoritas kesulitan dalam mengikuti aliran dana, dan memaksa penyebaran sumber daya investigatif secara luas.

Pada akhirnya, sebagian besar aset kripto hasil curian akan dikonsolidasikan menjadi Bitcoin, lalu disimpan di wallet yang dikendalikan oleh peretas. Bitcoin ini kemudian dicuci lebih lanjut melalui broker OTC atau exchanges dengan pengawasan regulasi yang minim. Dapat disimpulkan bahwa, pendekatan Korea Utara yang menggabungkan penyusupan teknis canggih dengan strategi pencucian aset yang cepat dan terdesentralisasi masih jauh lebih maju dibandingkan infrastruktur keamanan siber di sebagian besar proyek blockchain saat ini.

4. Ancaman Siber terhadap Proyek Web3 dan Pentingnya Keamanan

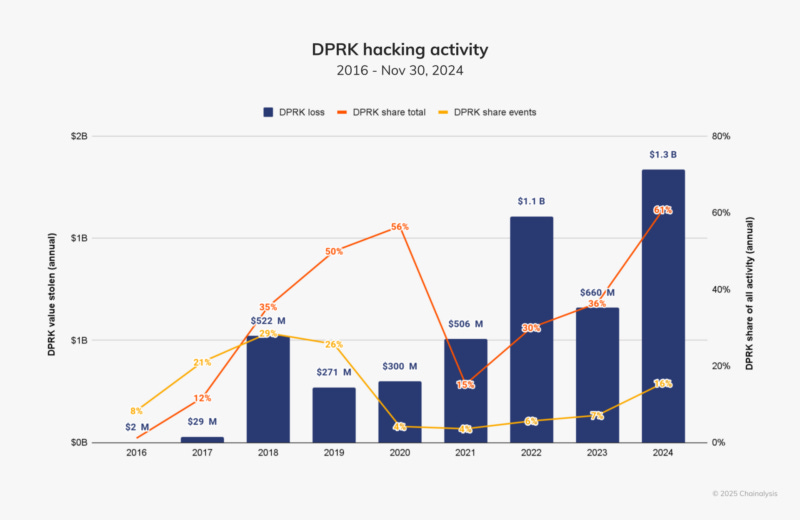

Pencurian aset kripto telah menjadi komponen inti dari strategi ekonomi Korea Utara. Pada tahun 2023, rezim tersebut mencuri sekitar $660 juta dalam bentuk aset digital. Angka ini lebih dari dua kali lipat pada tahun 2024, mencapai estimasi $1,34 miliar—setara dengan 4–5% dari PDB Korea Utara. Peretasan Bybit pada awal 2025 saja menyumbang lebih dari 5% dari PDB-nya, menunjukkan sejauh mana pencurian siber berkontribusi terhadap operasi keuangan negara tersebut.

Dengan imbal hasil ekonomi yang begitu besar, aktivitas ini diperkirakan akan terus berkembang. Kelompok peretas lainnya pun kemungkinan besar akan mengikuti jejak ini, tertarik pada keuntungan tinggi dari menargetkan ekosistem Web3.

4.1. Kerentanan Keamanan dalam Proyek Web3

Terlepas dari ancaman yang semakin besar, banyak proyek Web3 belum siap secara fundamental untuk menghadapi serangan tingkat tinggi. Tidak seperti perusahaan tradisional yang biasanya menyediakan program orientasi terstruktur yang mencakup pencegahan phishing, keamanan perangkat, dan perlindungan data proyek Web3 sering mengandalkan dokumentasi di Notion atau komunikasi lewat Telegram sebagai "onboarding". Akibatnya, anggota tim sering kali tidak memiliki alat keamanan dasar, bahkan tidak menyadari apa saja yang kurang.

Sebagian besar proyek kripto dijalankan oleh tim kecil yang bekerja di bawah tekanan peluncuran cepat. Dalam kondisi seperti ini, keamanan cenderung dipandang sebagai penghambat, bukan sebagai kebutuhan utama.

Masalah yang lebih kritis dalam Web3 adalah bahwa pelanggaran kepercayaan bersifat permanen. Transaksi yang sudah ditandatangani di blockchain tidak bisa dibatalkan, dan tidak ada mekanisme seperti pelaporan penipuan atau sistem chargeback seperti di sistem keuangan tradisional. Seperti yang terlihat dalam kasus Bybit, insiden keamanan jarang terjadi secara terisolasi; satu pelanggaran dapat memicu efek domino di pasar. Ini memperkuat pentingnya kewaspadaan menyeluruh di seluruh ekosistem.

4.2. Strategi Keamanan Dasar yang Harus Diterapkan di Industri Web3

Langkah-langkah keamanan tingkat dasar seperti tinjauan kode, perlindungan akun, dan edukasi keamanan dapat segera diterapkan tanpa memandang skala tim atau anggaran. Praktik-praktik ini secara signifikan menurunkan risiko dan membentuk fondasi budaya keamanan yang berkelanjutan.

Seiring dengan pertumbuhan proyek dan meningkatnya koneksi wallet serta volume transaksi, praktik keamanan tingkat menengah seperti audit pihak ketiga, bug bounty, dan sistem log menjadi relevan. Pendekatan ini menyeimbangkan antara kebutuhan keamanan dan efisiensi operasional.

Ketika aset yang dikelola melebihi ambang batas kritis, proyek harus mengadopsi langkah-langkah lanjutan seperti sistem deteksi anomali on-chain, tim keamanan internal, dan asuransi siber. Meski tampak berlebihan di awal, pendekatan ini krusial dalam menghadapi insiden keamanan pada skala besar.

Ancaman utama di ekosistem Web3 bukan hanya berasal dari celah teknis, tetapi juga dari serangan rekayasa sosial, seperti phishing, pencurian identitas, dan penyalahgunaan hak akses. Oleh karena itu, selain menjaga integritas smart contract, proyek harus menerapkan pelatihan kesadaran keamanan, simulasi phishing, dan autentikasi multi-faktor. Langkah-langkah lanjutan juga harus dirancang dengan mempertimbangkan risiko sosial, bukan semata teknikal.

Proyek Web3 yang mengabaikan keamanan berpotensi menghadapi risiko lebih besar dibanding sistem terpusat, karena permukaan serangan yang lebih luas dan terbatasnya mekanisme pemulihan. Untuk membangun kepercayaan dari investor dan mitra, kontrol teknis harus diperkuat dengan pelatihan berkelanjutan dan pengelolaan risiko manusia. Pendekatan menyeluruh menjadi kunci dalam memastikan ketahanan dan pertumbuhan jangka panjang proyek blockchain.

🐯 Lainnya dari Tiger Research

Telusuri lebih lanjut laporan yang relevan dengan topik ini: Disclaimer

Laporan ini disusun berdasarkan sumber yang dianggap dapat dipercaya. Namun, kami tidak memberikan jaminan, baik secara eksplisit maupun implisit, atas keakuratan, kelengkapan, atau kesesuaian informasi yang disajikan. Kami tidak bertanggung jawab atas kerugian yang mungkin timbul akibat penggunaan laporan ini atau isinya. Kesimpulan dan rekomendasi dalam laporan ini didasarkan pada informasi yang tersedia pada saat penyusunan dan dapat berubah sewaktu-waktu tanpa pemberitahuan. Semua proyek, estimasi, prediksi, tujuan, opini, dan pandangan yang dinyatakan dalam laporan ini dapat berubah tanpa pemberitahuan dan mungkin berbeda atau bertentangan dengan pendapat pihak lain atau organisasi lain.

Dokumen ini hanya bertujuan untuk memberikan informasi dan tidak boleh dianggap sebagai saran hukum, bisnis, investasi, atau perpajakan. Referensi terhadap sekuritas atau aset digital dalam laporan ini hanya bersifat ilustratif dan tidak merupakan rekomendasi investasi atau penawaran layanan konsultasi investasi. Materi ini tidak ditujukan untuk investor atau calon investor.

Ketentuan Penggunaan

Tiger Research mengizinkan penggunaan wajar atas report yang telah disusun dan diterbitkan. 'Penggunaan wajar' adalah prinsip yang mengizinkan penggunaan sebagian konten untuk kepentingan publik, selama tidak merugikan nilai komersial materi tersebut. Jika penggunaan sesuai dengan prinsip ini, laporan dapat digunakan tanpa memerlukan izin terlebih dahulu. Namun, saat mengutip laporan Tiger Research, Anda diwajibkan untuk:

Menyebutkan dengan jelas 'Tiger Research' sebagai sumber.

Menyertakan logo Tiger Research (hitam/putih).

Jika materi akan disusun ulang dan diterbitkan kembali, diperlukan persetujuan terpisah. Penggunaan laporan tanpa izin dapat mengakibatkan tindakan hukum.